アクティブディレクトリは、ある規模以上のWindowsネットワークにおいて、今や避けては通れない管理手段ですが、ユーザ管理がより厳重になった分、従来のワークグループやNTドメインで運用をしている組織では、しばしば導入に二の足を踏むケースがあるようです。

REXASシンクライアント方式CD・DVDサーバ(以下CD・DVDサーバ)では、このアクティブディレクトリを用いたユーザ管理が必須となっていますが、これを現在の環境にどのように組み込むべきか判断に迷った場合を想定して、現在の環境を極力変えないようにしてアクティブディレクトリを導入するための原則について考えてみます。

○ アクティブディレクトリとワークグループの共存

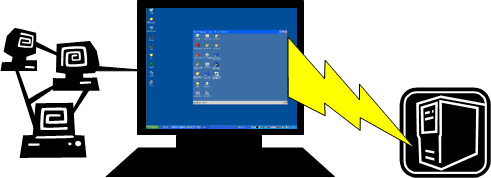

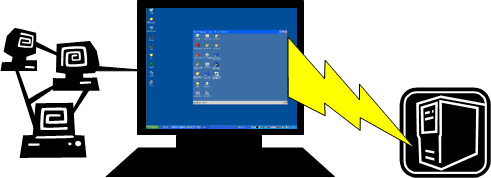

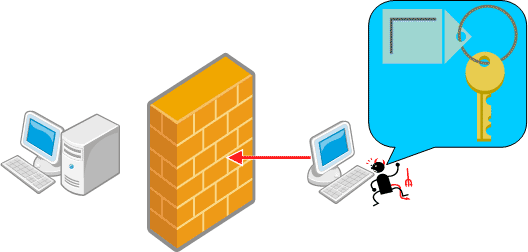

ワークグループで運用されている環境にCD・DVDサーバを組み込むとどのようになるのでしょうか? 結論から言いますと全く現状と変わりません。アクティブディレクトリがそこに存在しても、ワークグループはワークグループとして独立して存在しているからです。

では、CD・DVDサーバへのアクセスはどうなるのでしょう。現在のマシン内からCD・DVDサーバが管理するドメインに「別の」ユーザとしてログオンすることになります。例えばワークグループ内ではマシン「PC01」にユーザ「山田太郎」でログオンしているときに、CD・DVDサーバのADドメイン「Rexasthinclient」へユーザ「Visitor1」で同時にログオンすることになります。ディスプレイに2つのWindowsデスクトップが表示されますが、これは2つのマシンを独立して動かしているのだと考えればわかりやすいのではないでしょうか。

ワークグループ

PC1 - 山田太郎

Visitor1

Rexasthinclient

実際にワークグループとADドメインとは別々のネットワークと判断されますので、相互に影響を及ぼすことはありません。

○ 複数のADドメインの共存

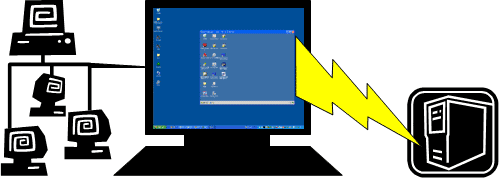

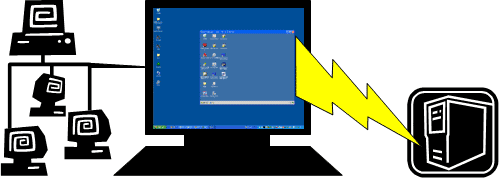

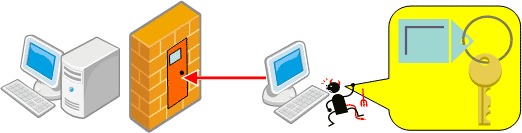

既にアクティブディレクトリを導入されているケースではどうでしょうか? 現在あるADドメインと共存できるのでしょうか? こちらも結論から言いますと、全く現状と変わりません。アクティブディレクトリが相互に独立した (名前空間を共有していない)状態であれば、結局ワークグループの場合と同じだからです。もちろんADドメイン間で相互信頼関係を結ぶこともできますが、CD・DVDサーバで管理しているリソースは他のADドメインから明確に独立しているので、敢えて相互信頼関係を結ぶ必要はありません。

では、CD・DVDサーバへのアクセスはどうなるのでしょう。例えばADドメイン「Domain_Lib」内でユーザ「山田太郎」でログオンしているときに、CD・DVDサーバのADドメイン「Rexasthinclient」にはユーザ「Visitor1」で同時にログオンすることになります。

Domain_Lib

Domain_Lib - 山田太郎

Visitor1

Rexasthinclient

実際にADドメイン同士は別々のネットワークと判断されますので、信頼関係を結ばない限り、相互に影響を及ぼすことはありません。

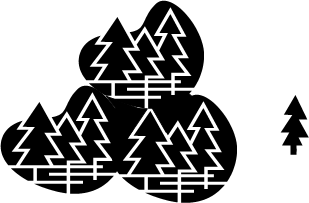

○ フォレストとアクティブディレクトリの関係

ある規模以上のネットワークでは複数のADドメインを階層的に配置することで連続した名前空間を共有し、管理の効率化を図ります。これら階層的に配置されたADドメインを「ツリー」と呼びます(ADドメインが単独で存在していても便宜上ツリーと呼びます)。それらのツリーを複数まとめたものを「フォレスト」と呼びますが、CD・DVDサーバはフォレストに含めるべきでしょうか? フォレストに含めると自動的に相互信頼関係が結ばれてしまいます。「複数のADドメインの共存」で考察したとおり、CD・DVDサーバで管理しているリソースは他のADドメインから明確に独立しており、敢えて相互信頼関係を結ぶ必要はないと考えられますので、CD・DVDサーバはフォレストには含めない方が管理しやすいでしょう。ただし組織のポリシーとしてフォレストに含める必要がある場合はこの限りではありません。

フォレスト

相互に

信頼関係

このような

運用が一番簡単

Rexasthinclient

ここまでの議論で、CD・DVDサーバがアクティブディレクトリを利用しているからといって、現在のネットワーク環境をいささかも脅かすものではないことがご理解いただけたことと思います。

Windowsネットワークを組む場合、セキュリティを考える上で避けては通れない問題としてRDPの扱いがあります。RDPはネットワークで接続された他のマシン上で、Windowsマシンを操作するためのプロトコルであり、これまでの主流である「クライアントベースコンピューティング」に対して、今日、とみに注目を浴びている「サーバーベースコンピューティング」の中核技術の一つであり、REXASシンクライアント方式CD・DVDサーバで利用されている技術でもあります。

さて、このRDPは組織によっては危険なものと判断して、安全を損ねないようにとネットワーク内でのRDPの通信を全て遮断するというケースを見かけますが、きちんと対処すればその必要はありません。つまりRDPは「正しく準備して使えば安全」なものなのです。

RDPの危険性とは?

RDPの危険性とはどのようなことをいうのでしょうか? データのスキミング等いくつか考えられますが、最も怖いのが「乗っ取り」とそれに伴うデータの漏洩・破壊、及び他のシステムに対する侵入・攻撃への踏み台とされることです。

○ データの盗聴

RDPでは結果として得られたデータが、LAN上を流れていきます。このデータは暗号化されていますが、その暗号を破られればデータを盗み見ることができます。現在ではRDPも改良が進み、以前(RSA RC4 56bit)に比べて格段に強力な暗号(RSA RC4 128bit)が使えるので、その危険性はほとんどありません。

クライアント

RDP通信

盗聴装置

暗号解読

サーバ

盗聴

RDP通信

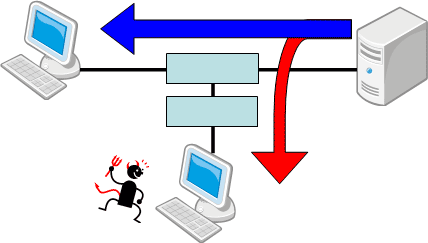

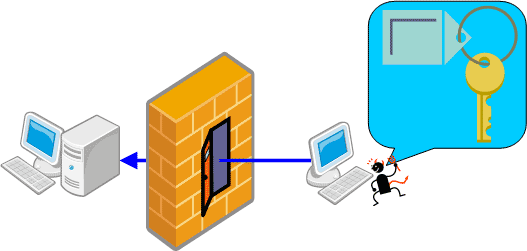

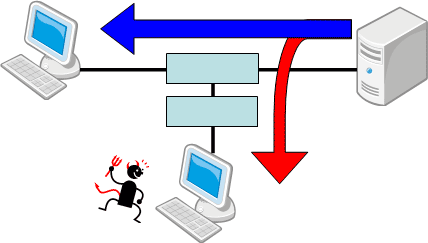

○ 乗っ取り

RDPを放置すると全てのWindows PCに対して乗っ取りの可能性が発生します。特に今までこのことを特に意識していなかった場合は、より危険度が増します。必ず何らかの対策が必要です。

対象PCのリモートデスクトップが有効である場合、ユーザ名とパスワードの組み合わせが知られると簡単にPCに侵入されます(成りすまし)。侵入されるとそのユーザで行える事はすべて実行することができてしまいます。データの持ち出し・改竄、破壊はもちろん、踏み台として他のシステムへの侵入・攻撃用マシンとして用いられることもあります。パスワードを変更されれば、本来のユーザが使用できなくなり、乗っ取られてしまいます。

ユーザ名

パスワード

正規の通信として扱われる

RDPの危険性への対処

前記RDPの危険性はネットワークを構成するPC, サーバ, ネットワーク機器に関して以下に示す対策を施すことによって事実上ほぼ完全に除去することができます。

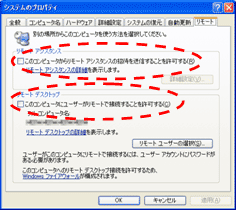

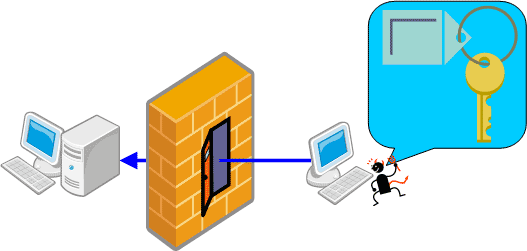

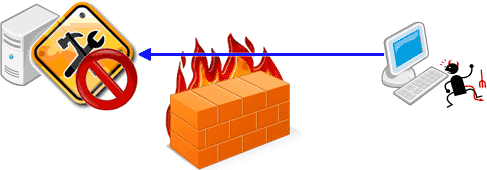

○ リモートデスクトップを使用しないPC・サーバでの対処

リモートデスクトップやターミナルサービスを使用しないPC・サーバでは次の対処の必要があります。

・リモートデスクトップの禁止

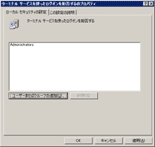

PC・サーバで、リモートデスクトップを使用しない設定にすれば乗っ取られることはありません(同時にリモートアシスタンスも使用しない設定にしましょう)。ネットワーク内のリモートデスクトップを用いないPC・サーバは全てこの設定にするべきです。こうすれば言わば鍵穴ごと扉を塞いでしまうようなものなので、ここから侵入されることは絶対にありません。ただ、この設定が管理者の知らない間に変更されてしまうこともありますので、必ずここでの対策だけではなく他の対策と併せて実施してください。

ユーザ名

パスワード

ポート(入り口)が無いので入れない

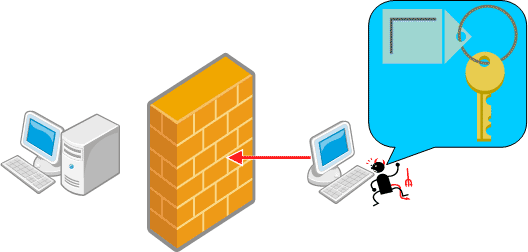

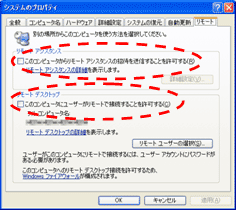

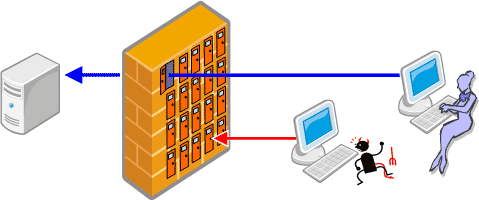

○ リモートデスクトップを使用するPC・サーバでの対処

リモートデスクトップを使用するPC・サーバでは次の対処の必要があります。

パスワードはなるべく複雑にするべきです。また、頻繁にパスワードを変えるのも有効です。

ユーザ名

パスワード

パスワードが合致しないので侵入できない

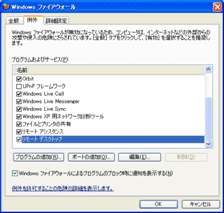

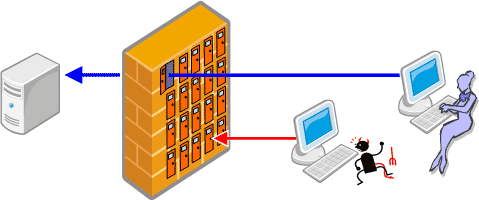

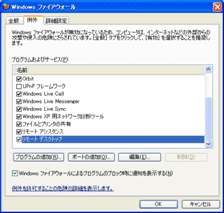

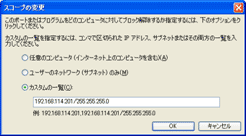

特定のIPアドレス(複数設定可能)からのみRDPを受け付けるように設定できます。こうすることで定められたPC以外からではRDPでの接続ができなくなります。

正規のIPアドレス

不正な

IPアドレス

IPアドレスが合致しないので侵入できない

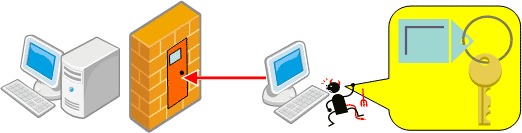

○ ターミナルサービスを実行しているサーバでの対処

ターミナルサービスを実行するサーバでは、上記リモートデスクトップを使用するPC・サーバで行う対処(「

パスワードの強化」, 「

Windowsファイヤーウォールを用いた対象IPの固定」)に加えて、次の対処の必要があります。

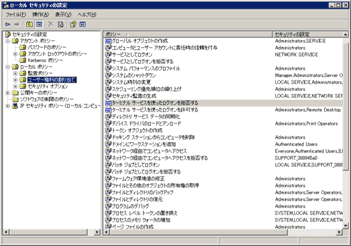

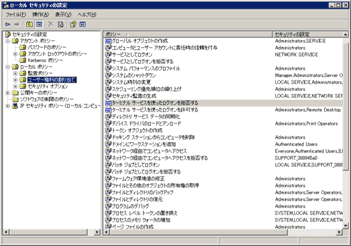

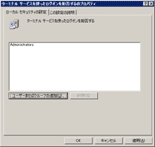

・権限(グループ)による接続可否の指定

乗っ取られると被害の大きい高権限グループのRDP接続を「ローカル セキュリティの設定」で禁止することができます。こうすれば、万が一ユーザ名とパスワードを盗まれても侵入されず、したがって乗っ取られることはありません。権限の低いユーザの場合、ユーザ名とパスワードを盗まれて侵入されても、サーバの設定等を変更することはできません。REXASシンクライアント方式CD・DVDサーバで用意されている、一般閲覧者が利用するユーザ権限では、プログラムのインストールはおろか、サーバのシャットダウンさえ行うことはできません。

正規のIPアドレス

制限付きユーザなのでサーバを改竄・乗っ取ることはできない。

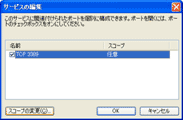

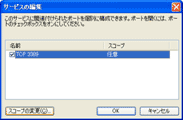

・ポート番号の変更

通常、RDPで使用されるポート番号は3389ですが、これを変更しておくことで、接続の試みを最初の段階できャンセルすることができます。例えばポート番号を49152などに変更するだけで、侵入されるリスクを大きく減じることができます。

変更したポート番号でアクセス

(正規ユーザ)

変更前のポート番号でアクセス(不正ユーザ)

ポート番号が合致しないので侵入することができない。

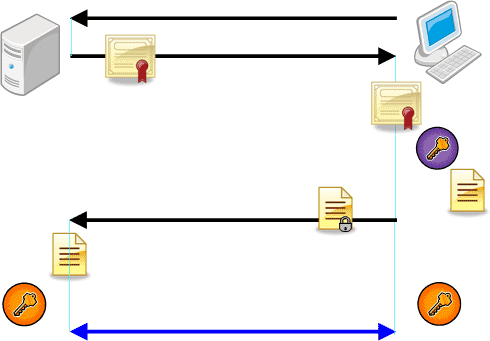

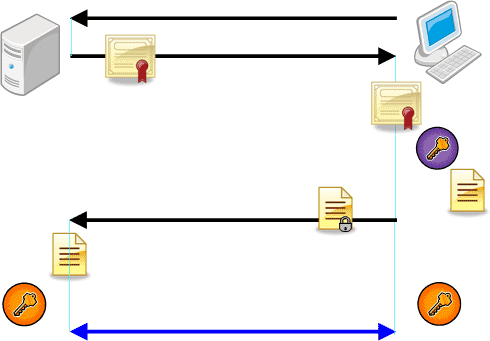

・通信の高信頼化

サーバ認証にTLS(Transport Layer Security)を使用し、通信を暗号化するように構成することで、セキュリティを強化できます。

通信要求

サーバ証明書の送信

サーバ証明書

サーバ証明書

の検証

証明書からの

公開鍵取り出し

ランダム

データの生成

暗号化されたランダムデータの送信

ランダムデータ

からの鍵生成

ランダムデータ

からの鍵生成

暗号化通信

TLSの大まかな流れ

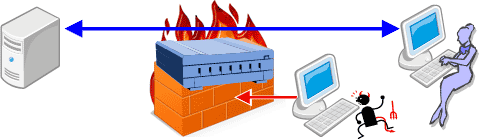

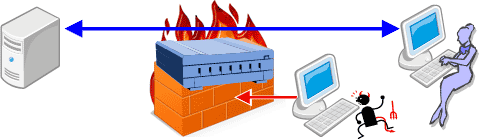

○ ネットワーク機器での対処

PCやサーバの設定のほかにネットワーク関連機器で対策を施す必要があります。

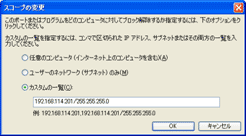

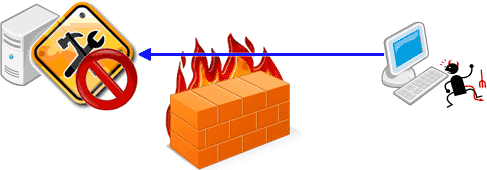

・パケットフィルタ

パケットフィルタ機能を用いてRDPをブロック、特定IP間でのRDPだけ通すように設定します。なお、ルータやスイッチ(ハブ)等によって細部の機能は異なります。特定IP(クライアント)からの特定IP(サーバ)へのRDPだけを通し、それ以外のRDPは全てブロックする設定にすれば、安全性がより増します。

正規のIPアドレス

不正なIPアドレス

IPアドレスが合致しないので侵入できない

結論

これらの処置を施すことで、RDP経由の侵入はかなり困難になります。中にはユーザ任せの部分もあり、全てを徹底することはできないかもしれませんが、トータルで難易度を上げれば侵入を断念させることができるでしょうし、侵入途中でそれに気付くことができるかもしれません。ネットワーク内でのRDPの通信を全て遮断する場合でも、ルータを超えない範囲では通ってしまいますし、ここに挙げた対処をしておかなければ結局穴を見つけられて侵入されることにもなりかねません。

以上、現状の対策の一部を再考して、必要な処置を施すことによりRDPを使用した、REXASシンクライアント方式CD・DVDサーバにおいて充分にセキュアな環境を構築できることがご理解いただけたことと思います。